FinFisher

FinFisher, conosciuto pure come FinSpy,[1] è un software di sorveglianza commercializzato da Lench Solutions plc, che distribuisce lo spyware attraverso canali di organizzazioni di polizia.[1]

FinFisher può essere installato occultamente nei computer dei bersagli sfruttando carenze di sicurezza nelle procedure di aggiornamento di software non sospetti.[2][3][4] La società produttrice è stata criticata da organizzazioni di difesa dei diritti umani per aver venduto queste risorse a Stati repressivi o non democratici noti per il fatto di sorvegliare e imprigionare i dissidenti politici.[5] I dissidenti egiziani che avevano saccheggiato gli uffici della polizia segreta egiziana dopo l'abbattimento del presidente egiziano Hosni Mubarak riferirono di aver scoperto un contratto con Gamma International da 287 000 di euro per una licenza di uso del software FinFisher.[6] Nel 2014 un cittadino americano citò in giudizio il governo etiope per aver installato surrettiziamente FinSpy sul suo computer in America ed averlo usato per intercettare le sue chiamate Skype e monitorare ogni utilizzo del computer da parte di un suo familiare per alcuni mesi.[7][8]

Lench IT Solutions plc ha un ramo con sede nel Regno Unito, Gamma International Ltd in Andover (Inghilterra), e un ramo con sede in Germania, Gamma International GmbH a Monaco.[9][10] Gamma International è una controllata del Gamma Group, specializzata in sorveglianza e monitoraggio, compresi attrezzature, software, e servizi di addestramento.[9] Apparteneva asseritamente a William Louthean Nelson, schermato da una società di comodo nelle Isole Vergini britanniche. La società di copertura era guidata da un direttore nominato al fine di nascondere l'identità del beneficiario finale, che era Nelson, un sistema comune per le società offshore.[11]

Il 6 agosto 2014 furono recuperati dalla rete interna di Gamma International e resi disponibili su Internet codice sorgente, tariffe, relazioni di assistenza, e altri dati relativi a FinFisher.[12]

Elementi della suite FinFisher[modifica | modifica wikitesto]

Oltre allo spyware, la suite FinFisher offerta da Gamma alla comunità dell'intelligence comprende il monitoraggio degli sviluppi in corso e l'aggiornamento di soluzioni e tecniche che integrano quelle sviluppate dagli organi di intelligence.[13] La suite di software, che la società chiama "Remote Monitoring and Deployment Solutions", è in grado di prendere il controllo dei computer presi di mira e di catturare anche dati e comunicazioni cifrati. Usando "metodi avanzati di dispiegamento remoto" può installare software sui computer bersaglio.[14] È disponibile un "IT Intrusion Training Program" che contiene addestramento nei metodi e nelle tecniche e nell'uso del software fornito dalla società.[15]

La suite è commercializzata in arabo, inglese, tedesco, francese portoghese, e russo ed offerta in tutto il mondo alle fiere in cui si offrono sistemi di supporto all'intelligence, ISS, addestramento, e prodotti ad organi di polizia e intelligence.[16]

Metodo di infezione[modifica | modifica wikitesto]

FinFisher si installa in vari modi, tra cui finti aggiornamenti software, email con allegati insidiosi e falle di sicurezza di software diffusi. A volte la suite di sorveglianza si installa dopo che il "bersaglio" ha accettato l'installazione di un falso aggiornamento a software di uso comune.[2] Nelle email è stato rilevato il codice che installa il malware.[17] Il software, che è progettato per sfuggire al rilevamento dall'antivirus, ha versioni che funzionano su cellulari di tutte le marche principali.[1]

Una falla di sicurezza in iTunes di Apple consentì a terze parti non autorizzate di usare le procedure di aggiornamenti online di iTunes per installare programmi non autorizzati.[3][4] Gamma International propose ad autorità governative di sicurezza presentazioni, nel corso di fiere di sicurezza informatica, in cui descriveva come installare occultamente il software FinFisher sui computer dei sospetti, usando le procedure di iTunes.

La falla di sicurezza di iTunes che FinFisher avrebbe asseritamente sfruttato fu descritta la prima volta nel 2008 dal commentatore di sicurezza informatica Brian Krebs.[3][4][18] Apple non vi pose rimedio per più di tre anni, fino a novembre 2011. La dirigenza Apple non fornì spiegazioni del grande ritardo nel rimediare a tale debolezza. I video pubblicitari della ditta per le fiere informatiche, in cui illustrava come infettare un computer con la suite di sorveglianza furono resi di pubblico dominio da WikiLeaks nel dicembre 2011.[10]

Nel 2014 si è scoperto che il governo etiope aveva installato FinSpy sul computer di un cittadino americano attraverso un falso allegato email che sembrava un documento Microsoft Word.[7]

È anche risultato che FinFisher è usato per prendere di mira gli oppositori politici. In Etiopia, per esempio, vengono usate foto di un gruppo di opposizione politica per "adescare" e infettare gli utenti.[5]

Analisi tecnica del malware, metodi di infezione e sua persistenza tecnica sono state pubblicate nel blog Code And Security in quattro parti.[19]

Uso da parte di regimi repressivi[modifica | modifica wikitesto]

- L'ampio uso di FinFisher da parte di governi che affrontano resistenze politiche fu rilevato nel marzo 2011 dopo che manifestanti egiziani avevano assaltato il Mabahith Amn al-Dawla al-'Ulya (servizio di investigazioni per la sicurezza dello Stato, SSI) e trovato lettere di Gamma International UK Ltd., confermando che il SSI ne aveva usato una versione di prova per cinque mesi.[20]

- Una notizia analoga nell'agosto 2012 riguardava email ricevute da attivisti del Bahrein e trasferite (attraverso un giornalista di Bloomberg News ai ricercatori informatici di Toronto Bill Marczak e Morgan Marquis-Boire nel maggio 2012. L'analisi delle email rivelò del codice (FinSpy) sviluppato per installare spyware nel computer del destinatario.[1][17] Un portavoce di Gamma affermò che non era stato venduto alcun software al Bahrein e che il software scoperto dai ricercatori non era una copia legittima bensì una copia dimostrativa rubata, oggetto di reverse engineering o modificata.[21] Nell'agosto 2014 Bahrain Watch affermò che la fuga di dati FinFisher conteneva prove indicanti che il governo del Bahrein stava usando il software per spiare gli oppositori, mettendo in evidenza comunicazioni tra il servizio assistenza Gamma International un cliente nel Bahrein, e identificando numerosi avvocati per i diritti umani, politici, attivisti e giornalisti che apparentemente erano stati presi di mira.[22]

- Secondo un documento datato 7 dicembre 2012 inviato dal Ministro federale dell'Interno ai membri della Commissione finanza del parlamento tedesco, il Bundesnachrichtendienst, l'organo di sorveglianza federale, ha acquistato licenze di FinFisher/FinSpy, benché non vi sia certezza sulla legalità del software in Germania.[23]

- Nel 2014 un cittadino americano citò il governo etiope per aver installato e usato FinSpy per registrare un ampio spettro di attività eseguite da utenti della macchina, il tutto mentre si trovavano in America. Tracce dello spyware inavvertitamente lasciate sul suo computer mostrano che le informazioni — tra cui registrazioni di dozzine di chiamate Skype — erano state surrettiziamente inviate ad un server segreto di controllo posto in Etiopia e controllato dal governo etiope. FinSpy era stato scaricato sul computer dell'attore quando questi aveva aperto un'email con un documento Microsoft Word allegato. L'allegato nascondeva un malware che infettò il suo computer.[7] Nel marzo 2017 la United States Court of Appeals for the District of Columbia Circuit rilevò che la condotta del governo etiope era esonerata da responsabilità in forza del Foreign Sovereign Immunities Act.[24][25]

- Nel 2015 si seppe che FinFisher era utilizzato dal 2012 nel programma di sorveglianza 'Fungua Macho' del presidente ugandese Yoweri Museveni per spiare il partito di opposizione ugandese, Forum for Democratic Change.[26]

Reporter senza frontiere[modifica | modifica wikitesto]

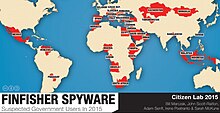

Il 12 marzo 2013 Reporter senza frontiere indicò Gamma International come una delle cinque "imprese nemiche di internet" e "mercenari dell'era digitale" per il fatto di vendere prodotti che si stavano usando o erano stati usati dai governi per violare i diritti umani e la libertà di informazione. La tecnologia FinFisher veniva usata in Bahrein e Reporter senza frontiere, assieme a Privacy International, il Centro europeo per i diritti costituzionali e umani (ECCHR), il Centro del Bahrein per i diritti umani, e Bahrain Watch presentarono un ricorso alla Organizzazione per la cooperazione e lo sviluppo economico (OECD), chiedendo al National Contact Point del Regno Unito di indagare ulteriormente sull'eventuale coinvolgimento di Gamma in Bahrein. Di conseguenza la ricerca ha mostrato che la tecnologia FinFisher era usata in Australia, Austria, Bahrein, Bangladesh, Gran Bretagna, Brunei, Bulgaria, Canada, Repubblica Ceca, Estonia, Etiopia, Germania, Ungheria, India, Indonesia, Giappone, Lettonia, Lituania, Macedonia del Nord, Malaysia, Messico, Mongolia, Paesi Bassi, Nigeria, Pakistan, Panama, Qatar, Romania, Serbia, Singapore, Sudafrica, Turchia, Turkmenistan, Stati Uniti, Emirati Arabi Uniti, Venezuela e Vietnam.[9][10][27][28][29]

Simulazione di Firefox[modifica | modifica wikitesto]

FinFisher è in grado di assumere le sembianze di altri programmi innocui, come Mozilla Firefox. Il 30 aprile 2013, Mozilla annunciò di aver inviato a Gamma una lettera di diffida per violazione del marchio commerciale.[30] Gamma aveva creato un programma di spionaggio denominato 'firefox.exe', corredato perfino di un numero di versione e rivendicazioni di marchio commerciale tali da farlo sembrare software Firefox genuino.[31]

Rilevamento[modifica | modifica wikitesto]

In un articolo di PC Magazine, Bill Marczak (membro di Bahrain Watch e dottorando di ricerca presso la Università della California - Berkeley che stava studiando FinFisher) disse di FinSpy Mobile (spyware "mobile" di Gamma): "Come abbiamo visto per quanto riguarda la versione desktop di FinFisher, l'antivirus da solo non è sufficiente, dato che [FinFisher] è sfuggito alle scansioni antivirus".[32] L'autrice dell'articolo Sara Yin, analista presso PC Magazine, prevedeva che i produttori di antivirus avrebbero probabilmente aggiornato le loro "firme" affinché riconoscessero FinSpy Mobile.[32]

Secondo gli annunci di ESET, FinFisher e FinSpy sono riconosciuti dal software antivirus ESET come trojan "Win32/Belesak.D".[33][34]

Altri fornitori di prodotti per la sicurezza affermano che i loro programmi bloccano qualunque spyware che conoscono e possono riconoscere (a prescindere da chi possa averlo lanciato), e Eugene Kaspersky, capo della società di sicurezza IT omonima, ha dichiarato, "Noi rileviamo tutto il malware indipendentemente dai suoi scopi e origine".[35] Due anni dopo quella dichiarazione di Eugene Kaspersky nel 2012 nella Parte 2 del pertinente blog su Code And Security fu pubblicata una descrizione della tecnica usata da FinFisher per eludere la protezione Kaspersky.

Note[modifica | modifica wikitesto]

- ^ a b c d Nicole Perlroth, Software Meant to Fight Crime Is Used to Spy on Dissidents, in The New York Times, 30 agosto 2012. URL consultato il 31 agosto 2012 (archiviato il 31 agosto 2012).

- ^ a b Jennifer Valentino-Devries, Surveillance Company Says It Sent Fake iTunes, Flash Updates, The Wall Street Journal, 21 novembre 2011. URL consultato il 28 novembre 2011 (archiviato il 30 novembre 2011).«Perhaps the most extensive marketing materials came from Gamma’s FinFisher brand, which says it works by “sending fake software updates for popular software,” from Apple, Adobe and others. The FinFisher documentation included brochures in several languages, as well as videos touting the tools.»

- ^ a b c

Christopher Williams, Apple iTunes flaw 'allowed government spying for 3 years', The Daily Telegraph, 24 novembre 2011. URL consultato il 28 novembre 2011 (archiviato il 27 novembre 2011).«A British company called Gamma International marketed hacking software to governments that exploited the vulnerability via a bogus update to iTunes, Apple's media player, which is installed on more than 250 million machines worldwide.»

- ^ a b c Marcel Rosenbach, Firm Sought to Install Spyware Via Faked iTunes Updates, Der Spiegel, 22 novembre 2011. URL consultato il 28 novembre 2011 (archiviato il 27 novembre 2011).«Apparently, at least according to a video promoting FinFisher, the software uses Apple's popular iTunes in order to load snooping software onto the computers of the intended suspects.»

- ^ a b Morgan Marquis-Boire, You Only Click Twice: FinFisher's Global Proliferation, University of Toronto Citizen Lab, 13 marzo 2013. URL consultato il 3 agosto 2014 (archiviato dall'url originale il 9 agosto 2014).

- ^ John Leyden, UK firm denies supplying spyware to Mubarak's secret police: RATs nest found in Egyptian spook HQ, The Register, 21 settembre 2011. URL consultato il 28 novembre 2011 (archiviato il 27 novembre 2011).«Documents uncovered when the country's security service headquarters were ransacked during the Arab Spring uprising suggest that Egypt had purchased a package called FinFisher to spy on dissidents.»

- ^ a b c Janus Kopfstein, Hackers Without Borders, in The Washington Post, 10 marzo 2014. URL consultato il 24 agosto 2014 (archiviato il 26 agosto 2014).

- ^ American Sues Ethiopian Government for Spyware Infection, in Electronic Frontier Foundation, 18 febbraio 2014. URL consultato il 24 agosto 2014 (archiviato il 3 ottobre 2014).

- ^ a b c "Corporate Enemies: Gamma International" Archiviato il 16 marzo 2013 in Internet Archive., The Enemies of the Internet, Special Edition: Surveillance, Reporters Without Borders, 12 March 2013.

- ^ a b c Vernon Silver, Cyber Attacks on Activists Traced to FinFisher Spyware of Gamma, in Bloomberg, 25 luglio 2012. URL consultato il 31 agosto 2012 (archiviato dall'url originale il 10 agosto 2012).

- ^ The 2014 FinFisher Leaks were a precursor to both Vault 7 and Panama Papers, su wikileaksdecrypted.com. URL consultato il 27 marzo 2017 (archiviato il 28 marzo 2017).

- ^ Andre Meister, Gamma FinFisher hacked: 40 GB of internal documents and source code of government malware published, Netzpolitik.org, 6 agosto 2014. URL consultato il 6 agosto 2014 (archiviato il 6 agosto 2014).

- ^ Portfolio, su FinFisher IT Intrusion, Gamma Group. URL consultato il 31 agosto 2012 (archiviato l'8 maggio 2012).«Gamma addresses ongoing developments in the IT Intrusion field with solutions to enhance the capabilities of our clients. Easy to use high-end solutions and techniques complement the intelligence community’s knowhow enabling it to address relevant Intrusion challenges on a tactical level.»

- ^ Portfolio, su FinFisher IT Intrusion, Gamma Group. URL consultato il 31 agosto 2012 (archiviato l'8 maggio 2012).«The Remote Monitoring and Deployment Solutions are used to access target Systems to give full access to stored information with the ability to take control of target systems' functions to the point of capturing encrypted data and communications. When used in combination with enhanced remote deployment methods, the Government Agencies will have the capability to remotely deploy software on target systems.»

- ^ Portfolio, su FinFisher IT Intrusion, Gamma Group. URL consultato il 31 agosto 2012 (archiviato l'8 maggio 2012).«The IT Intrusion Training Program includes courses on both, products supplied as well as practical IT Intrusion methods and techniques. This program transfers years of knowledge and experience to endusers, thus maximizing their capabilities in this field.»

- ^ News, su finfisher.com, Gamma Group. URL consultato il 31 agosto 2012 (archiviato dall'url originale il 4 ottobre 2012).

- ^ a b Nicole Perlroth, Elusive FinSpy Spyware Pops Up in 10 Countries, in The New York Times, 13 agosto 2012. URL consultato il 31 agosto 2012 (archiviato il 18 agosto 2012).

- ^ Brian Krebs, Apple Took 3+ Years to Fix FinFisher Trojan Hole, Krebs on Security, 23 novembre 2011. URL consultato il 28 novembre 2011 (archiviato il 26 novembre 2011).«I first wrote about this vulnerability for The Washington Post in July 2008, after interviewing Argentinian security researcher Francisco Amato about “Evilgrade,” a devious new penetration testing tool he had developed.»

- ^ Coding and Security, FinFisher Malware Analysis and Technical Write-up, Coding and Security, 19 settembre 2014. URL consultato il 19 settembre 2014 (archiviato il 6 marzo 2016).«Detailed analysis of all components of FinFisher malware»

- ^ Restrictions on freedom of communication, in shorouknews.com, Sunrise Gateway. URL consultato il 25 marzo 2014 (archiviato il 25 marzo 2014).

- ^ Vernon Silver, Gamma Says No Spyware Sold to Bahrain; May Be Stolen Copy, in Bloomberg News, 27 luglio 2012. URL consultato il 31 agosto 2012 (archiviato il 31 luglio 2012).

- ^ Fahad Desmukh, Bahrain Government Hacked Lawyers and Activists with UK Spyware, su Bahrain Watch, 7 agosto 2014. URL consultato il 22 agosto 2014 (archiviato dall'url originale il 15 agosto 2014).

- ^ Andre Meister, Secret Government Document Reveals: German Federal Police Plans To Use Gamma FinFisher Spyware, Netzpolitik.org, 16 gennaio 2013. URL consultato il 19 luglio 2013 (archiviato il 28 luglio 2013).

- ^ Note, Recent Case: D.C. Circuit Finds Ethiopia Immune in Hacking Suit (PDF), in Harv. L. Rev., vol. 131, 2018, p. 1179..

- ^ F.3d, Doe v. Federal Democratic Republic of Ethiopia, in D.C. Cir., vol. 851, 2017, p. 7.

- ^ Nick Hopkins e Jake Morris, UK firm's surveillance kit 'used to crush Uganda opposition', in BBC News Online, 15 ottobre 2015. URL consultato il 21 giugno 2018 (archiviato il 22 agosto 2018).

- ^ "FinFisher Mobile Spyware Tracking Political Activists" Archiviato il 17 maggio 2013 in Internet Archive., Mathew J. Schwartz, Information Week, 31 August 2012

- ^ "Researchers Find 25 Countries Using Surveillance Software" Archiviato il 14 marzo 2013 in Internet Archive., Nicole Perlroth, The New York Times, 15 March 2013

- ^ "For Their Eyes Only: The Commercialization of Digital Spying" Archiviato il 4 maggio 2013 in Internet Archive., Morgan Marquis-Boire with Bill Marczak, Claudio Guarnieri, and John Scott-Railton, Citizen Lab and Canada Centre for Global Security Studies, Munk School of Global Affairs, University of Toronto, 1 May 2013

- ^ "Protecting our brand from a global spyware provider" Archiviato il 2 maggio 2013 in Internet Archive., Mozilla Foundation, April 30, 2013

- ^ June, Daniel, "Mozilla Fights Against Spyware Company and its Exploits", su jdjournal.com. URL consultato l'8 maggio 2013 (archiviato il 3 luglio 2013).

- ^ a b Sara Yin, Lessons Learnt From FinFisher Mobile Spyware, su securitywatch.pcmag.com, PC Magazine, 30 agosto 2012. URL consultato il 3 settembre 2012 (archiviato il 3 settembre 2012).

- ^ Cameron Camp, FinSpy and FinFisher spy on you via your cellphone and PC, for good or evil?, su welivesecurity.com, WeLiveSecurity, 31 agosto 2012. URL consultato il 25 luglio 2017 (archiviato il 5 ottobre 2017).

- ^ David Harley, Finfisher and the Ethics of Detection, su welivesecurity.com, WeLiveSecurity, 31 agosto 2012. URL consultato il 25 luglio 2017 (archiviato il 22 dicembre 2017).

- ^ Mathew J. Schwartz, FinFisher Mobile Spyware Tracking Political Activists, su informationweek.com, Information Week, 31 agosto 2012. URL consultato il 3 settembre 2012 (archiviato il 13 ottobre 2013).

Voci correlate[modifica | modifica wikitesto]

Altri progetti[modifica | modifica wikitesto]

Wikimedia Commons contiene immagini o altri file su FinFisher

Wikimedia Commons contiene immagini o altri file su FinFisher

Collegamenti esterni[modifica | modifica wikitesto]

- (EN) Sito ufficiale, su finfisher.com.